Viele Admins von IIS-Server Anwendungen oder auch von Matrix42 ITSM im Speziellen wundern sich, warum das selbst erstellte IIS Zertifikat in manchen Browsern, wie Chrome, nicht gültig ist.

Denn obwohl die eigene AD-CA ohne Probleme läuft und das SSL-Zertifikat sogar mit dem IIS beantragt wurde, kann es zu folgender Fehlermeldung kommen:

NET::ERR_CERT_COMMON_NAME_INVALID

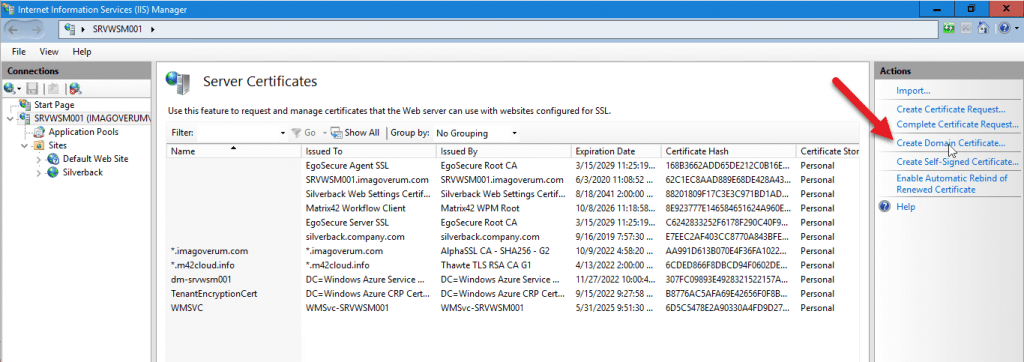

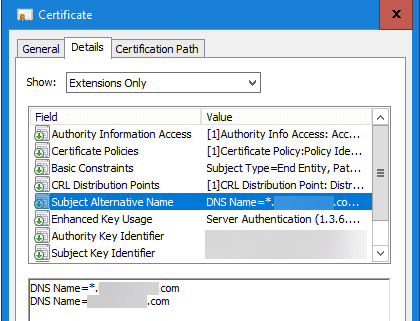

Das Problem ist leider der Assistent an sich. Denn obwohl der IIS es inzwischen eigentlich besser wissen müsste, wird beim Beantragen des Zertifikats nur der CN (CommonName) gefüllt, aber nicht die alternativen DNS Namen.

Browser wie beispielsweise Chrome halten sich komplett an RFC 2828, in dem unter anderem kurz gesagt steht, dass der CN egal ist und Browser nur noch die alternativen DNS Namen berücksichtigen sollen.

Falls bei dir die alternativen DNS-Namen im Zertifikat schon gefüllt sein sollte, stimmt entweder etwas mit Root-Zertifikat deiner CA nicht oder du hast Namens-, bzw. CORS-Probleme und muss eine Weiterleitung einrichten.

Lösung: Zertifikat über MMC beantragen

Du musst das IIS SSL Zertifikat von deiner Certificate Authority im Active Directory nochmals erstellen. Nur dieses Mal eben manuell über die MMC und vor allem die alternativen DNS-Namen mit ausfüllen.

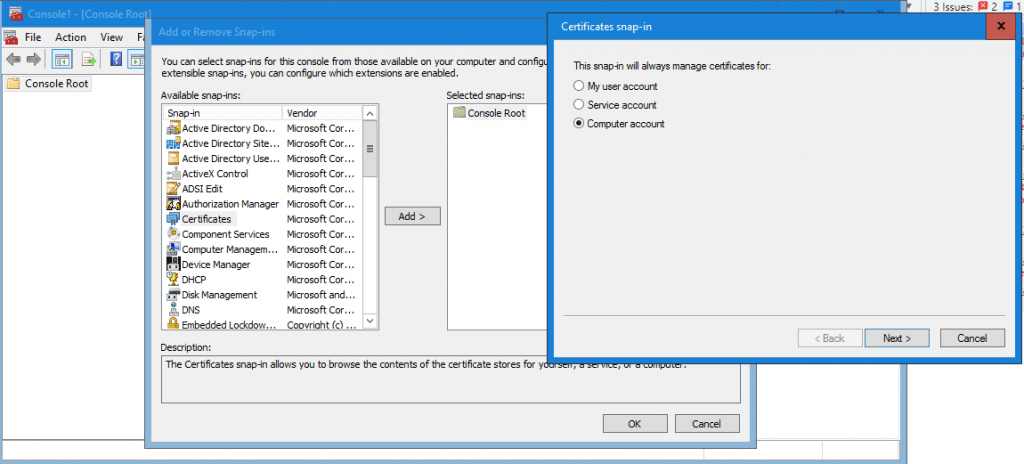

Öffne dir erst mal eine MMC auf dem IIS-Server und füge das Snap-in für Zertifikate des lokalen Computerkontos hinzu.

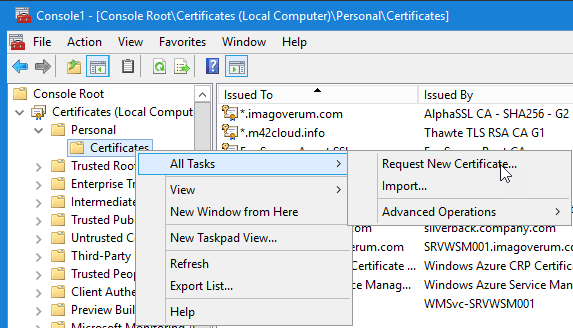

Nun im persönlichen Zertifikatsspeicher unter Aktionen ein neues Zertifikat beantragen.

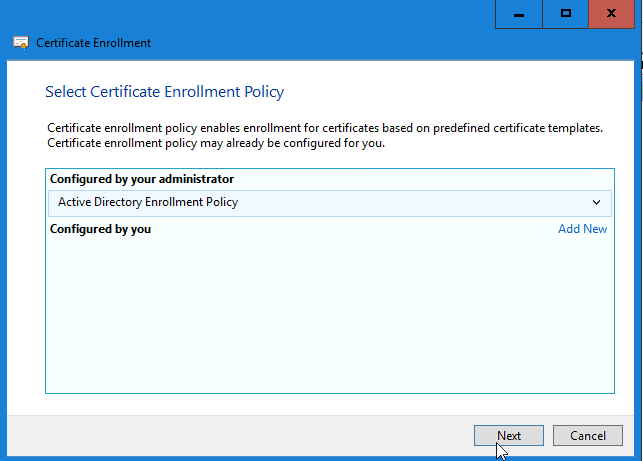

Wähle nun die AD Enrollment Policy.

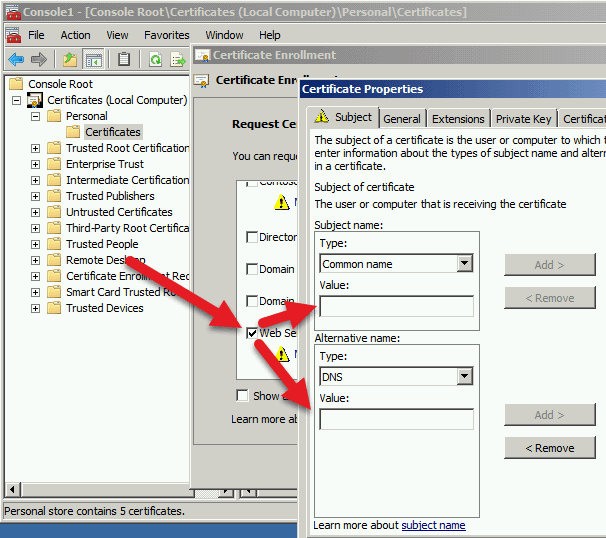

Im nächsten Schritt wählst du Webserver aus

Nun musst du sowohl den Common Name (z.B. für den IE) als auch die alternativen DNS-Namen füllen (moderne Browser).

- Beim Common Name wird normalerweise der FQDN eingetragen.

- Bei den DNS-Namen der FQDN, Netbios-Name, „localhost“ UND die IP-Adresse eingetragen.

Somit ist, egal über welche Variante du mit dem Server kommunizieren willst, das Zertifikat immer gültig 😉

Vergebe abschließend noch unter „Allgemein“ einen Anzeigenamen für dein Zertifikat und klicke auf „Enroll“, um das neue Zertifikat von der CA zu generieren und auf dem Webserver zu installieren.

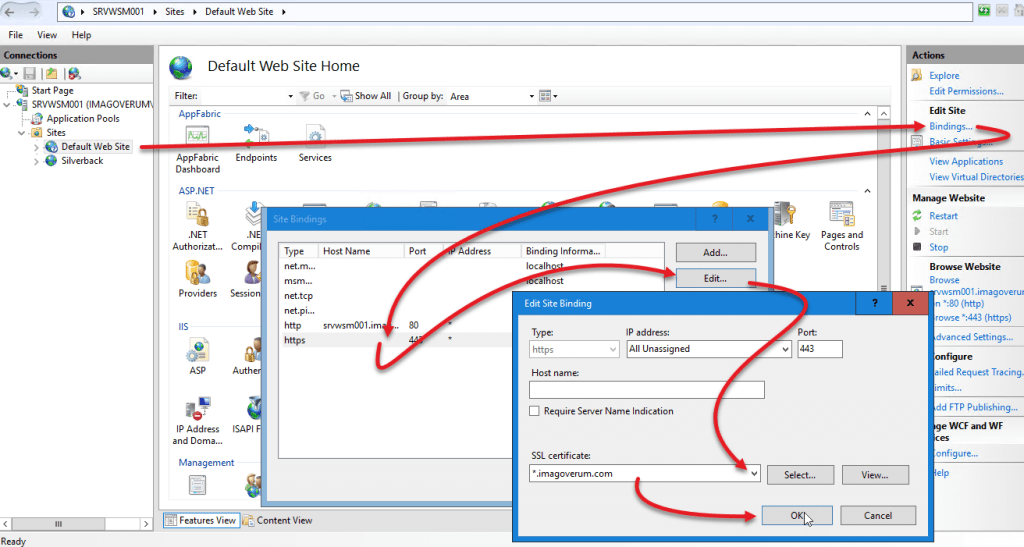

Nun noch im IIS Manager unter „Default Web Site“ → „Bindungen“ das eben beantrage Zertifikat bei 443 zuweisen und fertig ist die Laube!

Wie erstelle ich denn ein Zertifikat, wenn nicht IIS auf dem Server läuft, sondern eine Anwendung direkt auf die Ports zugreift, z.B. Mailstore?